韓國政府最新調查證實,酷澎(Coupang)個資外洩規模遠超預期,受害者達 3,367 萬人,且涉及內部員工濫用權限與惡意刪除日誌的「監守自盜」。更令人擔憂的是,外洩資料不僅止於線上數據,還包括高達 1.48 億次查閱的配送地址與「公寓大門密碼」,將資安風險直接轉化為現實生活中的入室危機。本文將深入剖析這起由內部開發漏洞引發的災難,並針對「實體安全數據化」的風險,為消費者提供進階的防護建議。

資安研究員 Jeremiah Fowler 近期發現一個未受保護的資料庫,內含高達 1.84 億組登入帳密,總容量達 47.42 GB。這些資料疑似由「竊密軟體(InfoStealer)」從受害者電腦中竊取,受害範圍涵蓋 Facebook、Google、銀行金融機構甚至各國政府入口網站。將深入剖析這起大規模資料外洩背後的攻擊手法,解釋駭客如何利用惡意軟體蒐集瀏覽器儲存的密碼,並詳細列出企業與個人應立即採取的防禦策略,包括多因子認證(2FA)的重要性與密碼管理衛生,以對抗日益猖獗的撞庫攻擊與帳號接管風險。

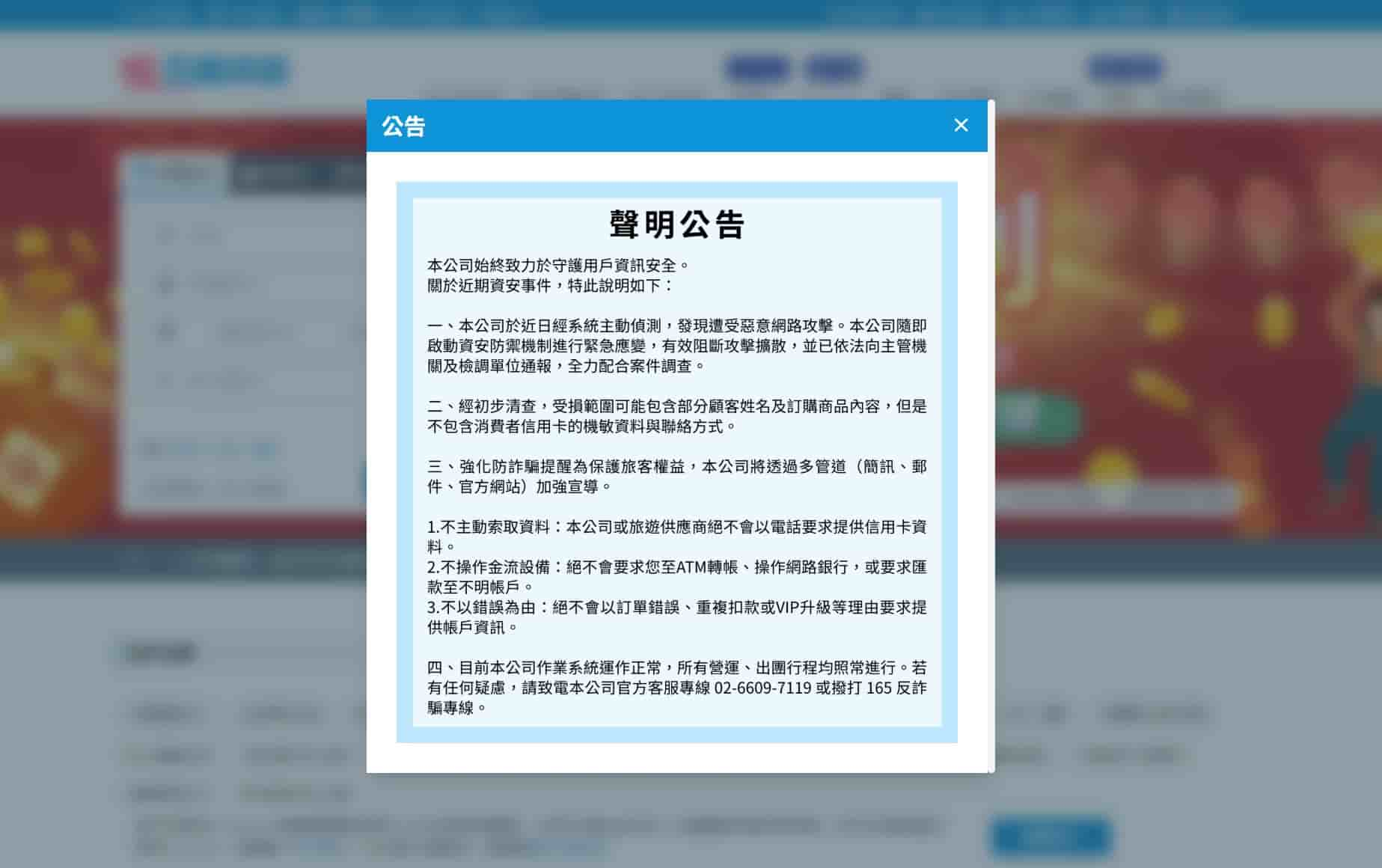

台灣上櫃公司五福旅行社驚傳重大資安事件,駭客「fuck_tommyJ」於地下論壇釋出高達 23GB 內部資料,包含約 20 萬份旅客護照影像、身分證及詳細行程。駭客宣稱因業者漠視勒索且試圖掩蓋真相,故採取「報復性」公開手段。五福初時誤判為圖庫故障,後證實遭駭並報案,雖強調金流未受影響,但護照內頁外流恐引發身分盜用危機。此事件凸顯旅遊業防護不足及企業危機應對的嚴重瑕疵,主管機關已介入調查。

PCWorld 與資安公司 Trellix 近期報告指出,針對 Facebook 用戶的「瀏覽器中的瀏覽器(BitB)」攻擊正大幅增加。駭客利用 HTML 與 CSS 技術,在網頁內繪製出一個幾可亂真的「偽造登入視窗」,甚至連網址列都能完美偽造,讓傳統「檢查網址」的防詐觀念失效。當用戶在偽造視窗輸入帳密時,資料便直接落入駭客手中。本文將深入剖析 BitB 攻擊的運作原理,並提供一個簡單的「拖曳測試」法,協助用戶在 3 秒內識破這場精密的視覺騙局。

一名加密貨幣持有者在入住高檔飯店時,因連接公共 WiFi 處理資產,並在公開場合談論投資細節,慘遭駭客鎖定。攻擊者利用「中間人攻擊(MitM)」攔截網路流量,並在用戶正常的去中心化交易過程中,植入惡意的權限授權請求。用戶誤以為是正常操作而簽署,最終導致錢包內價值 5,000 美元的資產被洗劫一空。本文將拆解這起利用人性弱點與網路架構漏洞的攻擊手法,並提供針對公共網路使用的關鍵防禦策略,協助讀者建立「零信任」的數位使用習慣。

2025 年底,PS5 最核心的 Level 0 BootROM 金鑰疑似外流,由於該程式碼與金鑰物理性蝕刻於 APU 晶片內,Sony 無法透過軟體更新進行修補,這標誌著 PS5 進入「永久漏洞」時代。此事件不僅大幅降低了開發自製韌體(CFW)與 Linux 支援的門檻,更可能讓 PC 上的 PS5 模擬器實現 1:1 精準模擬。雖然目前尚未出現即時的盜版工具,但「信任鏈」的斷裂已讓既有主機面臨長期的資安挑戰,甚至可能迫使 Sony 提早進行硬體改版。

在2025年12月時三陽工業代子公司南陽實業(現代汽車台灣總代理)公告遭駭客攻擊。不同於常見的勒索加密,此次攻擊核心在於「簡訊系統遭入侵」,導致駭客利用官方管道向車主發送詐騙簡訊。此類「官方名義釣魚」極具欺騙性,嚴重威脅品牌信任。本文將解析此事件的特殊風險,並針對企業如何保護 API 串接、強化第三方通訊管理及建立危機應變機制,提出具體的資安防禦策略。

台灣科技大廠華碩近期遭勒索軟體集團 Everest 鎖定,駭客聲稱竊取 1TB 內部資料,包含相機原始碼、AI 模型及高通、聯發科等合作夥伴的機敏檔案。儘管華碩澄清受駭者為供應商且未影響核心系統,但此事件再次暴露了供應鏈資安的脆弱性。本文將深入剖析此次攻擊的潛在風險,並結合華碩內部的緊急應變措施,從「供應商管理」、「開發安全」到「員工資安意識」三個層面,為企業提出具體的防禦建議。

繼無印良品(MUJI)因物流夥伴遭駭而影響營運後,其物流商 ASKUL 於 2025 年 12 月正式公布調查報告。報告揭露了攻擊得逞的三大關鍵:委外帳號缺乏多因素認證(MFA)、防毒軟體遭停用以及備份系統被同步加密。本文深入剖析這份「災難驗屍報告」,探討駭客如何利用供應鏈信任漏洞長驅直入,並結合報告中的教訓,為企業提供針對身分驗證、端點監控與備份韌性的具體強化策略。

微軟悄悄修復了長達八年、遭多國駭客組織濫用的 Windows 捷徑(LNK)UI 缺陷(CVE-2025-9491),該缺陷曾導致捷徑屬性僅顯示前 260 字元,惡意指令得以隱藏。這次 UI 調整的影響是終結了駭客的長期視覺欺騙,但並未徹底解決 LNK 檔案的風險。對一般使用者而言,這提醒我們不應盲目信任 UI 介面。日常防範需堅持「三不一檢查」原則:不開啟不明壓縮檔內的 LNK 捷徑、不忽視 Windows 警告、不輕易點擊執行,並主動檢查可疑檔案的完整目標字串,才能對抗日益複雜的進階威脅。

韓國酷澎大規模個資外洩事件(涉及 3370 萬帳號)再度警示,電商的資安漏洞(尤其來自內部員工或供應鏈)對消費者構成巨大威脅。消費者不應僅依賴平台保護,更須主動採取「數位自保」策略。關鍵行動包括:實施密碼分級與定期更換、啟用兩步驟驗證、對外洩風險高的資料(如地址、電話)進行虛擬化,並時刻警惕利用外洩資料進行的詐騙電話或釣魚簡訊,確保在危機發生時能將損失降到最低。

無印良品母公司良品計畫因其物流合作夥伴 ASKUL LOGIST 遭遇勒索病毒攻擊,連帶導致數十萬顧客資料(姓名、地址、電話、訂單明細)可能外洩,並造成線上線下服務全面暫停。此事件凸顯了第三方供應鏈是現代企業最脆弱的資安環節。為有效防範,企業必須將資安防線從內部擴展到外部。關鍵對策包括:實施最小權限原則,切斷第三方過多的資料存取權;強化零信任架構;建立完善的數據備份與災難復原機制,確保服務不因單一節點中斷;並落實對委外廠商的定期資安稽核,將資安視為共同責任,才能有效應對複雜的網路威脅。

Cloudflare於 18 日突發系統異常,造成全球網路服務大規模中斷,包括 ChatGPT、X、Spotify、Gemini、Canva 等平台全受影響。事件起因為自動生成的威脅管理設定檔過大,導致多項系統崩潰。Cloudflare 已於數小時後修復,但專家指出,因其支撐全球約五分之一網站,此事故凸顯各大網路服務對基礎設施供應商的高度依賴。

AI代理人成為新興資安焦點!隨著生成式AI應用普及,駭客可利用提示注入、資料中毒與權限漏洞竊取資訊或操控系統。從ChatGPT到Copilot,各類AI工具皆潛藏外洩風險。企業需強化AI治理與主動防護,確保創新與安全並行。

2025年,一場突如其來的 AWS(Amazon Web Services)大規模當機事件,再次提醒了全世界:即使是全球最大、最穩定的雲端供應商,也可能出現瞬間癱瘓的狀況。 這場當機事件不僅影響全球網路運作,更暴露出一個現實:我們過度依賴雲端服務。當所有關鍵應用都集中在少數幾家供應商時,任何一處故障都可能牽動全球。